Pokud jste ještě nezachytili naši sérii rozhovorů o pokrokovém projektu v Remosce, je ten nejvyšší čas. Právě čtete totiž jeho poslední díl věnovaný tématu IoT (Internet of Things) s Martinem Hummelem, Industry Solution Architektem. Již víme, že Remoska díky technologické transformaci výroby získala digitalizovaný a zabezpečený IT systém, který zvyšuje její konkurenceschopnost a zachovává kontinuitu produkce. Jak probíhala její průmyslová modernizace z pohledu komunikační a datové infrastruktury či bezpečnosti, jste se mohli dozvědět z předešlých interview s našimi kolegy – IT specialisty na jednotlivé oblasti.

Martine, víme už, že z moderního IoT má Remoska pod svou střechou energetický monitoring, konkrétně plynu a elektřiny. Ty ses podílel na rozjetí tohoto řešení. Můžeš nám k tomu říct něco víc?

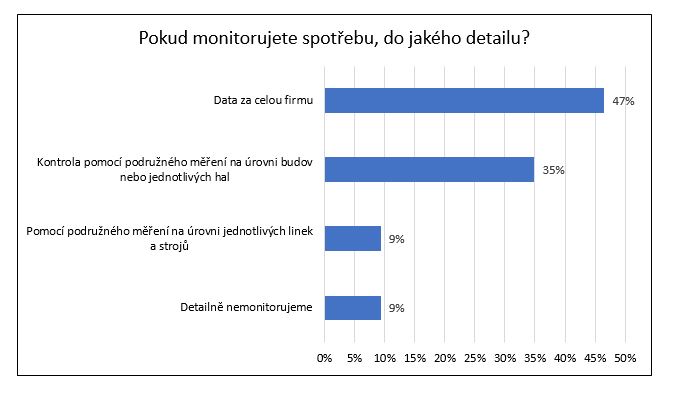

Měříme spotřebu plynu a elektřiny na výrobních linkách. Čili nejedná se o centrální měření, ale o měření per technologie na všech strojích. Zahrnuje to sběr dat o spotřebě v 15ti minutových intervalech a tato data jsou zasílána do jejich centrálního systému SCADA, kde jsou vyhodnocována spolu s dalšími daty z výrobního procesu. Celkem jsme implementovali dva vysílače, čtyři plynoměry a sedmnáct elektroměrů, které zabezpečují energy monitoring.

Také jsme řešili monitoring hladiny kondenzátu z kompresorovny. Když se provádí kompresorem stlačený vzduch, tak vzniká jako vedlejší efekt voda a tento kondenzát je odváděn do nádrže. Tu je třeba čas od času vyčerpat, aby voda neprotekla. Takže jsme do nádrže dali plovákový senzor. Jakmile je nádrž naplněna po určitou hladinu, tak to zaměstnance upozorní mailem a oni jdou nádrž vyčerpat.

Co s těmi naměřenými daty? Kam se ukládají a jak se dále využívají?

Data běží na přenosové síti LoRaWAN, přes kterou komunikují všechny senzory. Potom se ukládají na network server, komunikace je šifrována přes protokoly. V network serveru se data přeloží do „lidské řeči“. Odtud jdou do IoT platformy ThingsBoard, kde dochází k jejich ukládání do databáze. Tato platforma je přes centrální API rozhraní propojena se SCADA systémem Remosky. V tomto systému si už Remoska sleduje různé analýzy a reporty.

Soitron zajistil senzorickou část, přenos dat přes LoRaWAN síť, ukládání dat, jejich přetransformování do smysluplné podoby a import dat do systému SCADA.

Co myslíš pod spojením, že „data se přeloží do lidské řeči“?

Dochází k přepočtu na tzn. skutečný objem plynu a spalovací teplo. Čili neměříme, kolik kubíků plynu proteče, ale měříme, kolik kilowatthodin (kWh) energie bylo spotřebováno. Zobrazena je reálná spotřeba plynu v přepočtu na kWh energie. Na vysvětlení uvádím, že různé husté plyny jsou dodávány v různých tlacích. Každá technologie používá jiný typ tlaku. Čím je tlak vyšší, tím je plyn hustší a má vyšší energetickou výhřevnost. My docílíme přepočet na kWh toho, že se nezabýváme kubíky plynu, ale reálně spotřebovanou energií.

Plyn je problematický, neboť je výbušný?

Ani ne. Jen jsem tím chtěl říci, že zařízení, která jsme nasadili v Remosce u plynoměrů, jsou konstruována do tzv. potenciálně výbušného prostředí (tzn. Atex zóna 2 pro plyn). Tedy splňují všechny bezpečnostní a požární normy v případě jeho úniku.

Kdybys měl shrnout byznysový přínos pro Remosku, co by to bylo?

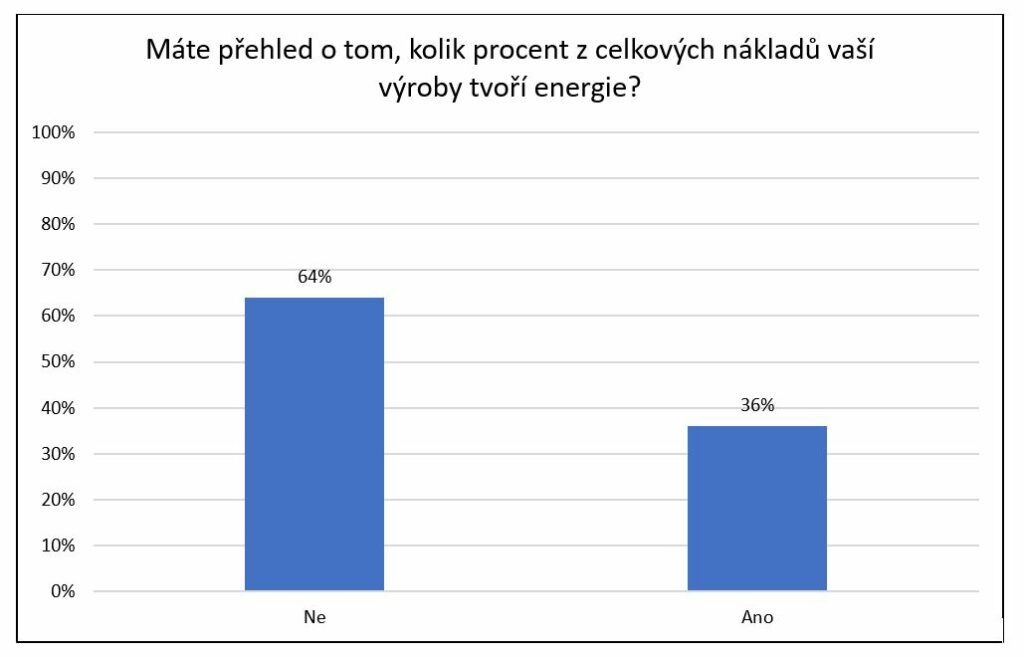

V Remosce mají komplexní přehled o spotřebě elektřiny a plynu na konkrétní výrobní linku. Tím, že jsou odběry měřeny přímo na technologii a ne centrálně, tak vědí, jaká je energetická náročnost konkrétního stroje a mohou si vypočítat náklad na výrobu 1 ks, příp. 1000 ks výrobků. Umí přesně kvantifikovat podíl energií na ceně výrobku. Čili když plyn podraží o 100 % a oni vědí, že plyn představuje například 1,5 % z ceny výrobku, tak pak snadno vypočítají, o kolik to navýší cenu jedné kuchyňské mísy. S tím souvisí efektivní plánování výroby a jejich flexibilita. Vidí, kdy stroj běžel a kdy ne a mohou to použít při plánování využití stroje či odstávek. Umí si například spočítat, kdy je ekonomicky výhodnější vyrábět, zda během první, druhé nebo třetí směny.

IoT by možná mohlo být nápomocné i při odhalení nežádoucí nadměrné spotřebě elektřiny či vody. Nebo se mýlím?

To jistě. Lze tak kontrolovat plýtvání energiemi a identifikovat jisté anomálie ve spotřebě vody či elektřiny. Lze například odhalit únik elektřiny, pokud je některý stroj v zapnutém režimu i při odstávkách mimo pracovní dobu. Případně, pokud výrobní linka má najednou vyšší spotřebu elektřiny, protože některá komponenta stroje je špatně nastavená, poškozená či přetížená. Také lze například zjistit, že v továrně jde celý víkend kompresor a uniká stlačený vzduch. Bohužel je třeba říci, že továrny mají často tato data, ale neumí je používat a nebo je nesledují. I když často lze touto cestou značně ušetřit.

Jaké jiné IoT technologie by ještě Soitron mohl nabídnout výrobním podnikům? Například již zmiňované měření spotřeby vody?

Ano, děláme i to. I když voda je většinou v továrnách měřena centrálně a pro výrobu není klíčová. Spíše je zajímavé sledování spotřeby stlačeného vzduchu nebo technických plynů, jako například kyslík, dusík, argon, acetylen. Jsou to všechno drahé záležitosti, je to významná nákladová položka pro podnik. Proto monitoring jejich úniku určitě má význam.

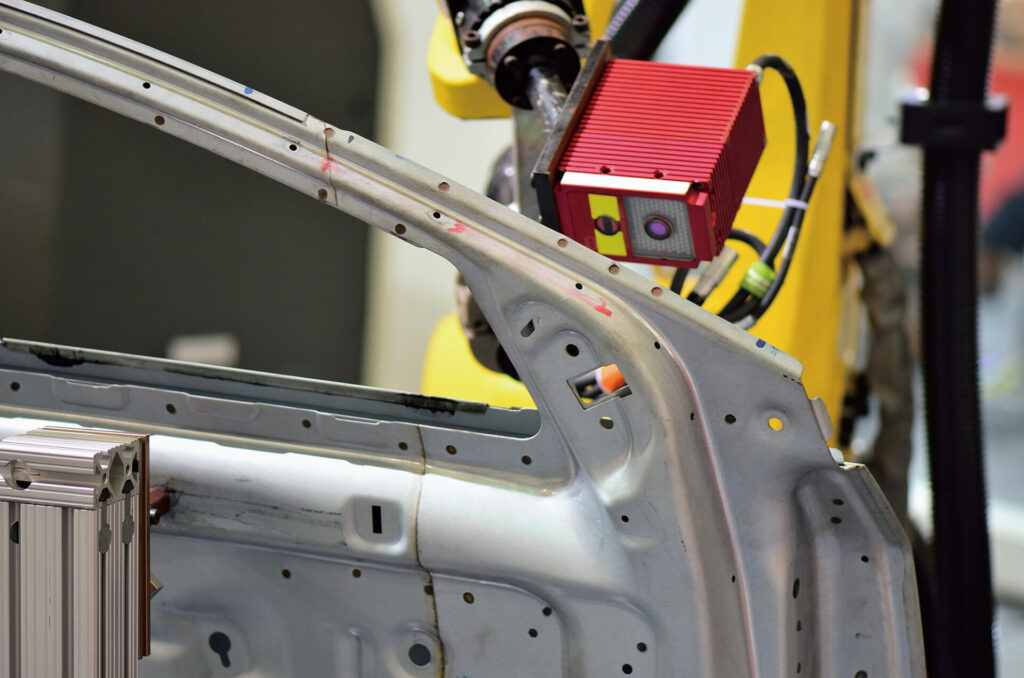

Kromě energetického monitoringu, o kterém si zde povídáme, nabízíme i prediktivní údržbu strojů, a to prostřednictvím monitoringu vibrací a teploty. Zaměřujeme se na elektromotory, tedy jde například o odsávání, pumpování, lisování. Na motor umístíme senzor, který sleduje teplotu motoru a vibrační charakteristiky. Pokud motor začne vykazovat odchylku od standardního fungování, přijde upozornění na údržbu a pracovník jde motor zkontrolovat. Takto umíme odhalit degradaci motoru – poruchu ložiska. V praxi bývá nejčastější porucha většinou mimo samotný motor. Nebo bývá porucha ne na samotném motoru, ale na tom, co ho pohání – prasklý řemen či poškozená převodovka. Tedy umíme zákazníka nasměrovat, ve které části motoru je problém. Naše řešení vychází z technické normy ISO 20816-3:2022, která hovoří o prediktivní údržbě elektromotorů o výkonu nad 15 kW na základě charakteristiky vibrací.

Také provádíme monitoring hluku. Pomocí senzorů měříme hlučnost, kontrolujeme účinnost tlumičů hluku a regulujeme zdroje hluku. Také to, aby nedocházelo k překročení povolené hranice vzhledem k zajištění pracovního prostředí neohrožujícího zdraví zaměstnanců.

Určitě bych v rámci našeho průmyslového networkingu vyzdvihl také lokalizační služby, kde je komunikační systém továrny postaven na spolehlivé a bezpečné Wi-Fi síti. Toto unikátní řešení jsme implementovali například v Mondi SCP, výrobci papíru a celulózy v Ružomberku, kde slouží k přepravě palet se zbožím z automatické balicí linky do skladu.

Co bylo z pohledu IoT na projektu Remoska zajímavé?

Všechna řešení, která jsme dělali v Remosce, jsou pro nás již standardní a nasazovali jsme je už i u jiných zákazníků. Zajímavá je integrální součást všeho dohromady tím, že jdou data do systému SCADA. V něm se setkávají souběžně údaje z výroby a energetického managementu, což je netypické. Pro Remosku je to důležité, neboť tato data mohou využívat nejen pro monitoring spotřeby energie, ale také pro reporty, analýzy, zpětnou kontrolu a plánování do budoucna.

Co bys poradil průmyslovým podnikům, pokud zvažují realizaci IT změn v souvislosti s modernizací chodu jejich výroby?

Nejdůležitější pro podnik je, aby fungoval. Tedy aby běžela výroba a nedocházelo k neočekávaným výpadkům výroby. Zákazník sám nejlépe ví, co mu výrobu nejvíce ovlivňuje. Z mé praxe mohu konstatovat, že většinou to, co nefunguje, nejsou samotné stroje, ale jsou to jiné komponenty, bez kterých linka neumí fungovat, například odsávání. Když odejde odsávání, stojí celá výrobní linka. A přitom “odejde jen motor” na odsávání za pár tisíc eur, ale v konečném důsledku je odstavena linka za milion eur. Čili základ je identifikovat klíčová místa, jejichž výpadek způsobí přerušení výroby.

Podnik může investovat do prvotřídní výrobní linky, ale když je před ní nebo za ní kritická komponenta, ovlivňuje to celou výrobu. V praxi to bývá právě takhle. Většina továren postupně doplňuje stroje a vyměňují staré komponenty za nové. Ne jako Remoska, že nakoupila všechno najednou a postavili továrnu na zelené louce. Je důležité myslet v rámci výroby i na ty komponenty, které nejsou přímo výrobní, ale jejich výpadek by ohrozil produkci finálních výrobků. To může být například pískovačka, lakovačka, odsávačka, ohýbačka, svářečka či kamna. Častokrát se na ně v podnicích zapomíná. Řeší novou linku, robotické ruce, ale filtry a odsávačky jsou staré 20 let a na jejich výměnu nikdo nemyslí. Nainstalují novou mašinu, ale začnou se jim kazit jiná zařízení, která mají už dlouho. Proto bych se na jejich místě snažil identifikovat z každé fáze výrobního procesu komponenty, které jsou kritické.

S čím mají podniky začít, když se rozhodly pro digitalizaci jejich výroby? Od čeho se mohou odrazit, když nechtějí provádět všechny změny najednou?

Netřeba mít velké oči a snažit se hned udělat všechno. Doporučil bych jim, aby začaly implementovat řešení postupně u věcí, které je nejvíce pálí. Potom postupně přejít na ty méně důležité záležitosti. Věci, které jsou ve firmě kritické, lze často vyřešit velmi jednoduše. S poměrně malým úsilím lze rozjet velké změny. A ty drobné dodělávky jsou už jen takové „vyšperkování“. Ne vždy to platí, ale často ano.

Děkuji za rozhovor.